Geschützt: Big Data schnelle Datenanalyse

Es gibt keinen Textauszug, da dies ein geschützter Beitrag ist.

Es gibt keinen Textauszug, da dies ein geschützter Beitrag ist.

Es gibt keinen Textauszug, da dies ein geschützter Beitrag ist.

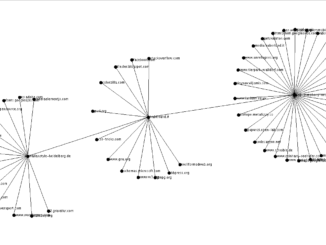

Idee: Im Grunde besteht die Idee aus zwei Teilen, einem Crawler und einem Graphen, mit dem die Ergebnisse des Crawlers, zur einfacheren Auffassung, visuell dargestellt werden können. Ganz nach dem […]

Idee: Ein Server, der für jede beliebigen Anwendungsbereich einen virtualisierte Arbeitsumgebung bereitstellt, damit jeder Dienst unabhängig von den anderen nach bedarf zugeschaltet werden kann. FOLGT Backup-Server File-Server Plex-Server Windows 2012 […]

Idee: Einen sicheren energieeffizienten, lautlosen Router mit einer Firewall und einem Proxy-Server für den Small office/home office Bereich aufzusetzen um das eigen Netzwerk abzusichern. Natürlich gibt es fertige voll vorkonfigurierte Geräte zu […]

Grundlagen Es wird ein laufender (voll funktionsfähiger TOR Server vorrausgesetzt)! Hier wird nur der Hidden Service konfiguriert, d.h. der Server wird nur so konfiguriert, dass er als Webserver im TOR […]

Grundlagen Es wird ein laufender (voll funktionsfähiger TOR Server vorrausgesetzt)! Hier wird der Server nur zur Nutzung als Entry-Node konfiguriert, d.h. der Server wird nur so konfiguriert, dass er als […]

Grundlagen Da wir einen sicheren Server haben wollen, benutzen wir einen Server auf dem Debian GNU/Linux 7.0 („Wheezy“) läuft. Dass der Server sets aktuell gehalten werden muss versteht sich ja […]

Tor ist ein Netzwerk zur Anonymisierung von Verbindungsdaten. Es wird für TCP-Verbindungen eingesetzt und kann beispielsweise für Web-Browsing, Instant Messaging, IRC, SSH, E-Mail, P2P und anderes benutzt werden. Tor schützt […]

Copyright © 2025 | WordPress Theme von MH Themes